行业新闻

新 Wi-Fi 漏洞导致 Android 和 Linux 设备近乎“裸奔”

- 2024年2月25日

- 作者: 安鸾网络

- 分类目录 新闻资讯

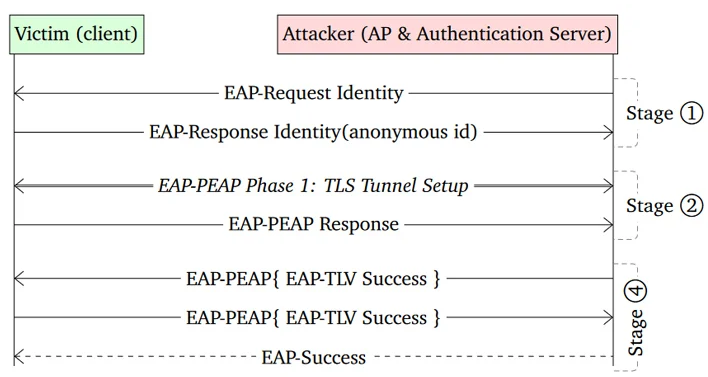

网络安全研究人员在 Android、Linux 和 ChromeOS 设备中发现的开源 Wi-Fi 软件中发现了两个身份验证绕过缺陷,这些缺陷可能会诱骗用户加入合法网络的恶意克隆,或允许攻击者无需密码即可加入受信任的网络。

这些漏洞分别编号为 CVE-2023-52160 和 CVE-2023-52161,是在对wpa_supplicant和英特尔 iNet Wireless Daemon ( IWD ) 进行安全评估后发现的。

Top10VPN在与 Mathy Vanhoef 合作进行的一项新研究中表示,这些缺陷“允许攻击者诱骗受害者连接到可信网络的恶意克隆并拦截其流量,并在不需要密码的情况下加入其他安全网络”。-Fi 攻击,例如KRACK、DragonBlood和TunnelCrack。

特别是,CVE-2023-52161 允许攻击者未经授权访问受保护的 Wi-Fi 网络,使现有用户和设备面临恶意软件感染、数据盗窃和商业电子邮件泄露 (BEC) 等潜在攻击。它影响 IWD 2.12 及更低版本。

另一方面,CVE-2023-52160 影响 wpa_supplicant 版本 2.10 及更早版本。这也是这两个缺陷中更紧迫的一个,因为它是 Android 设备中用于处理无线网络登录请求的默认软件。

也就是说,它只会影响未正确配置以验证身份验证服务器证书的 Wi-Fi 客户端。但是,CVE-2023-52161 会影响任何使用 Linux 设备作为无线接入点 (WAP) 的网络。

成功利用 CVE-2023-52160 的前提是攻击者拥有受害者之前连接的 Wi-Fi 网络的 SSID。它还要求威胁行为者与受害者保持身体距离。

研究人员表示:“一种可能的情况是,攻击者在公司大楼周围走动,扫描网络,然后再针对离开办公室的员工。”

Debian ( 1 , 2 )、Red Hat ( 1 )、SUSE ( 1 , 2 ) 和 Ubuntu ( 1 , 2 ) 等主要 Linux 发行版已针对这两个缺陷发布了建议。wpa_supplicant 问题也已在 ChromeOS 118 及更高版本中得到解决,但尚未提供针对 Android 的修复。

Top10VPN 表示:“因此,Android 用户必须手动配置任何已保存企业网络的 CA 证书,以防止攻击,这一点至关重要。”